Comment pirater le compte et les messages LINE de quelqu'un

DOUBLER est l'application de messagerie mobile la plus innovante et la plus en croissance, rapprochant les utilisateurs de leurs proches, amis et famille. Depuis son introduction en 2011, il a 199 millions utilisateurs à l’échelle mondiale. Il s'agit d'une application de messagerie similaire à WhatsApp, Messenger, Viber, etc., qui permet aux utilisateurs de partager des photos et des vidéos, des messages gratuits, des appels vidéo et vocaux gratuits, etc. Vous avez peut-être des questions, est-il possible de pirater les applications LINE et lire d'autres messages LINE ? Oui, bien sûr, nous pouvons pirater les messages LINE. Les idées liées au piratage des messages LINE sont décrites ci-dessous.

En termes de nombre d'utilisateurs enregistrés utilisant activement l'application, LINE succède à de nombreuses autres applications telles que Skype.

Qu’est-ce que le piratage et ses types ?

Le vol de données en est un activité illégale est fait pour pénétrer dans l'espace de données personnelles d'autrui afin de l'utiliser à des fins nuisibles et malveillantes. Il existe trois types de hackers tels que :

Pirates au chapeau blanc

On l'appelle communément Piratage éthique et est principalement fait à de bonnes fins. La principale motivation de White Hat Hacker est d’effectuer des tests de pénétration et de risque. Ils effectuent de telles tâches pour trouver les menaces et les vulnérabilités de sécurité du système.

Le piratage éthique est un processus de piratage légal . Un pirate informatique au chapeau blanc peut intentionnellement casser le système pour trouver des faiblesses qui sont corrigées avec l'approbation du propriétaire. Pour les tests d’intrusion et les tests de risque, de nombreuses organisations commerciales engagent des pirates informatiques éthiques.

Pirates au chapeau noir

C'est un processus de piratage illégal , aussi appelé Le piratage est contraire à l'éthique . Lorsqu'un pirate informatique trouve une faille, il peut l'exploiter pour des raisons illégal dans un seul logiciel. Ils peuvent créer un exploit pour pénétrer dans un système informatique afin de distribuer des logiciels malveillants, un outil logiciel utilisé pour manipuler une certaine vulnérabilité.

Le piratage contraire à l’éthique est un acte illégal. Ce type de pirate informatique a pour principal objectif d'obtenir un avantage personnel en volant des documents personnels d'entreprise, en volant des actifs sur des comptes bancaires en ligne, en piratant les réseaux sociaux et en violant la vie privée, etc.

Pirate au chapeau gris

C'est ca le truc mélanger ou assortir des hackers au chapeau noir et au chapeau blanc. Les pirates informatiques ont l'intention de trouver des vulnérabilités ou des failles dans n'importe quel appareil sans l'approbation du propriétaire. Ils peuvent également pirater d’autres appareils ou trouver des vulnérabilités à des fins de recherche. Les pirates trouvent d'abord le bogue ou l'erreur et le signalent ultérieurement au propriétaire.

Les hackers au chapeau gris préfèrent d'abord pirater, puis demander la permission, plutôt que les hackers éthiques qui demandent la permission plus tôt. Leur objectif est d'attirer l'attention du propriétaire et de recevoir sa gratitude ou un petit bonus.

Le vol de comptes LINE est-il légal ?

Le piratage éthique n’est pas une activité illégale. Il s'agit d'un piratage techniquement reconnu et n'est pas infraction . Jusqu'à ce qu'ils pénètrent dans un réseau, les pirates informatiques ont le consentement de leurs cibles et sont obligés de divulguer tous les bugs qu'ils découvrent. Le piratage de sécurité est illégal en dehors de ce paramètre. Les pirates ne doivent pas entrer en conflit avec de telles activités légales :

- Rechercher et recueillir des informations de renseignement

- Objectifs politiques

- Tests d'intrusion professionnels

- Superviser les enfants et le personnel de bureau

- Ses conditions légales

Aujourd'hui plus que jamais, les entreprises et les gouvernements Le piratage légal est nécessaire pour trouver et résoudre les vulnérabilités et éviter les attaques malveillantes et illégales afin de protéger les informations sensibles.

Mais une fois que vous piratez sans autorisation explicite, vous passez d’une opération légale à un cybercrime illégal.

Pouvons-nous bloquer le compte et les messages LINE de quelqu'un ?

La technologie s’est développée à un point tel que rien n’est impossible pour les humains. Le développement de la technologie dans tous ses aspects a rendu la vie humaine plus facile. Il existe également la possibilité de menace et trou de sécurité sur Internet avec l'essor des nouvelles technologies. Grâce à des outils et logiciels de piratage en ligne spécifiques, les messages LINE peuvent également être bloqués très rapidement.

Il existe de nombreuses méthodes et logiciels pour pirater LINE Message. De nombreux logiciels peuvent donner à une personne accès pour lire les messages de l'appareil cible envoyés à l'aide de l'application LINE. Vous pourriez être curieux de savoir s'il est possible de pirater les applications LINE et de lire d'autres messages LINE. Oui, il est possible de montrer certains outils et techniques connexes pour surveiller les activités de LINE.

Meilleures façons de pirater le compte LINE de quelqu'un sans téléphone cible

Nous mentionnons souvent l’utilisation d’applications d’espionnage tierces lorsque nous abordons les moyens possibles de pirater les comptes LINE.

mSpy

mSpy est la première solution considérée par de nombreux utilisateurs comme la meilleure application de hacking LINE. C'est Logiciel de surveillance optimal avec de nombreuses fonctionnalités puissantes pour suivre le comportement mobile. L’une des qualités est d’espionner les messages en ligne sans connaître les appareils cibles.

En vedette

- Limiter les appels entrants

- Voir toutes les photos, vidéos et messages texte cachés

- Enregistrements de toutes les activités Internet

- Suivez les messages de LINE, Instagram, Snapchat, Facebook, Kik, Viber, etc.

- Situation géographique et clôture

Compatibilité

- Windows et macOS

- iPhone

- Android

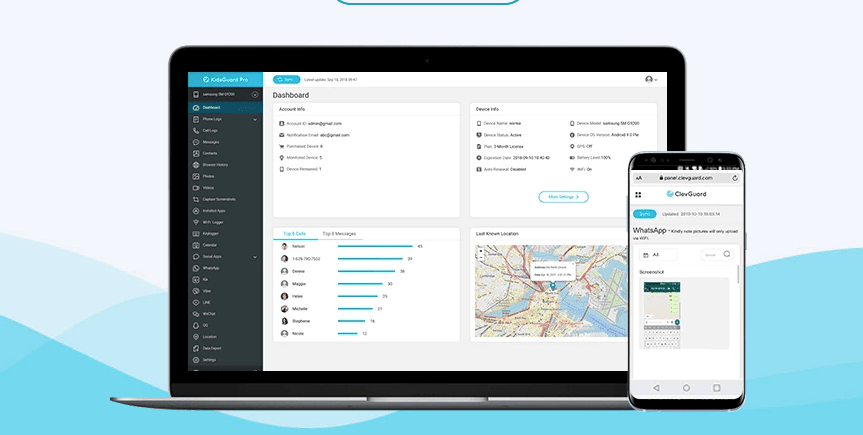

ClevGuard

C'est également l'un des logiciels importants qui surveillent les appareils cibles. ClevGuard (KidsGuard) ok Spécialement conçu pour surveiller les enfants . Grâce à cette application, vous pouvez contrôler toute forme de données, y compris le GPS. Cela vous aide également à suivre la position et les messages de n'importe qui en temps réel. ClevGuard a la fonction de suivi Conversations VoIP LIGNE de quelqu'un. Ainsi, vous pouvez écouter leur conversation lorsque quelqu'un appelle l'appareil cible.

En vedette

- Vérifier l'activité sur l'écran LINE

- Espionnez la VoIP (Voice over Internet Protocol) en passant des appels téléphoniques et en enregistrant les journaux d'appels.

- Afficher et analyser les journaux d'appels

- Suivez toutes les applications installées, les images, l'activité du navigateur, etc.

- Suivi de localisation GPS et SMS

- Pirater les messages LINE

Compatibilité

- Système d'exploitation Windows

- IOS

- Android

- macOS

oeilZy

oeilZy Est une Plateforme simple et conviviale pour pirater des comptes. Cette application offre une excellente option de suivi LINE. eyeZy bloque directement tous les messages texte à l'insu de l'utilisateur. Il ne dispose pas de fonctionnalités avancées, notamment la diffusion en direct de caméras ou l'écoute des conversations des utilisateurs en temps réel.

En vedette

- Fonctionne en mode furtif

- Consulter les journaux d'appels

- Suivre les messages texte et la localisation GPS

- Espionner toutes les applications de messagerie

- Surveillez toutes les applications, galeries, notes et rappels chargés sur votre téléphone

Compatibilité

- Android

- IOS

Espion

C'est un logiciel pour surveiller vos appareils, où que vous soyez. Espion vous aide à garder une trace de tous vos contacts, des activités en ligne des utilisateurs, des messages, etc. Il possède plus de fonctionnalités de suivi que tout autre produit concurrent, ce qui est logique.

En vedette

- Suivre les MMS, les messages et les e-mails

- Localisation de suivi GPS

- Espionnez toutes les applications de messagerie instantanée (messagerie instantanée) de votre téléphone

Compatibilité

- Android

- iOS Pomme

- les fenêtres

- macOS

Cocospy

Voulez-vous pirater les messages LINE ? Cocospy Être Logiciel fiable pour surveiller le périphérique cible. Une fois que vous avez téléchargé cette application, elle commencera à télécharger les données du logiciel LINE vers un site Web distant.

En vedette

- Peut lire les messages supprimés.

- Accédez à distance aux vidéos et aux photos

- Suivre la localisation GPS du téléphone espion

- Vérifier les activités Internet

- Enregistrez les MMS et SMS de toutes les applications de messagerie

Compatibilité

- Android

- IOS

Comment pirater le compte LINE de quelqu'un sans mot de passe via mSpy

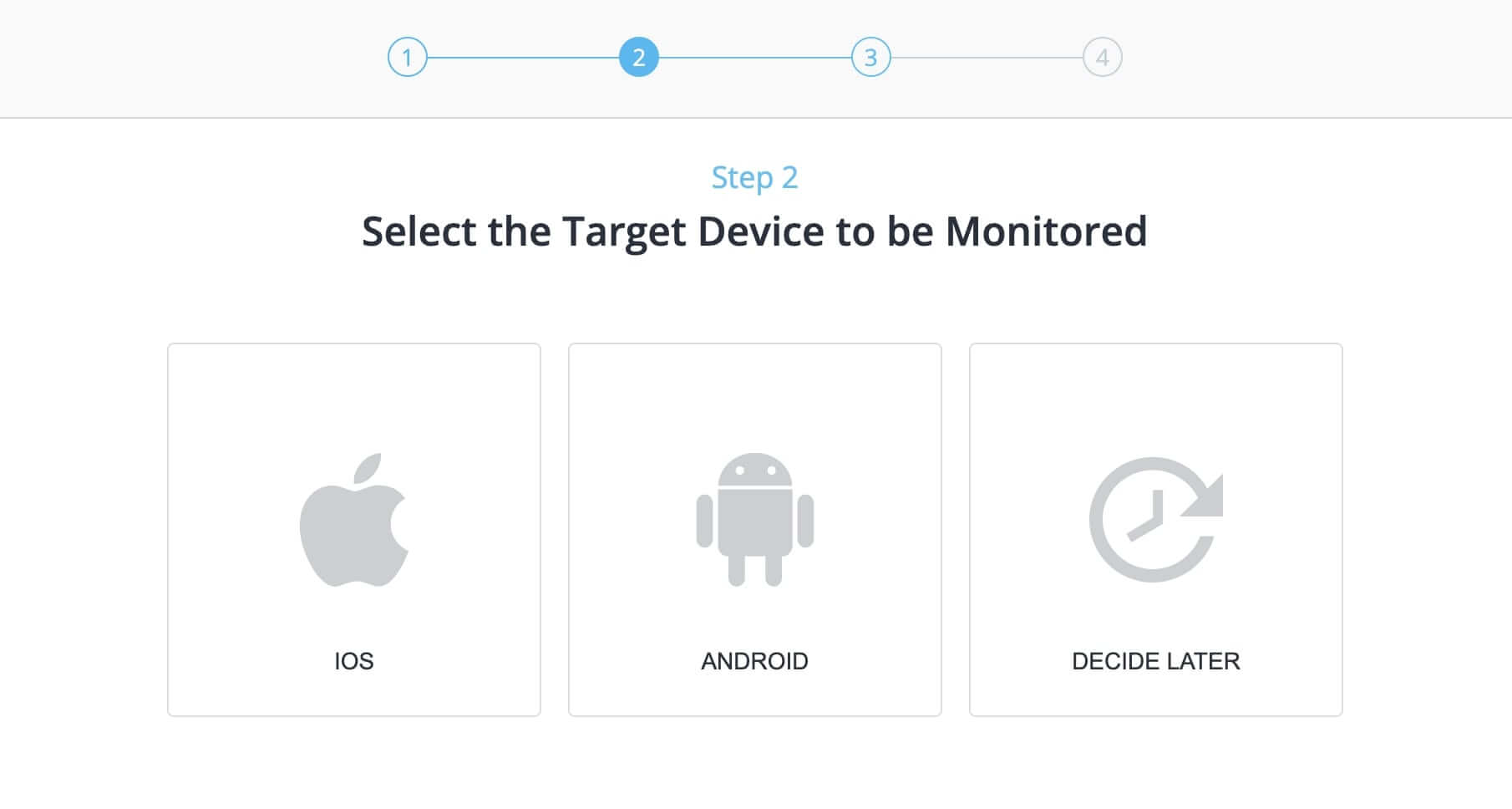

Étape 1: La première chose que vous devez faire est Enregistrez votre compte mSpy . Après avoir inséré votre email et votre mot de passe, vos informations de connexion vous seront envoyées par courrier.

Étape 2: Après votre inscription, vous devez disposer d’informations détaillées sur l’appareil que vous souhaitez pirater.

Étape 3: Pour autoriser l'installation de l'application, vous devez accéder aux options du développeur car cela ne permet pas aux utilisateurs de télécharger des applications non vérifiées.

Étape 4: Maintenant, connectez-vous en utilisant les informations d'identification que vous avez créées précédemment.

Étape 5 : Une fois installé et connecté, vous aurez votre tableau de bord ou panneau de contrôle. Vous pouvez maintenant surveiller l'appareil cible.

Étape 6 : Le suivi sur votre ordinateur doit être activé. Vous pouvez maintenant désinstaller et laisser le logiciel sur l'écran cible. Le logiciel continuera à fonctionner en continu et à pirater les comptes LINE.

Étape 7 : Enfin, vous pouvez surveiller les messages LINE sur les appareils cibles.

Façons de protéger les messages LINE contre le piratage

Chiffrement de bout en bout

Le chiffrement de bout en bout garantit que les messages chiffrés sur un appareil ne peuvent être déchiffrés que par l'appareil auquel ils ont été envoyés. Vous pouvez également chiffrer les messages LINE. Si quelqu'un accède à votre compte LINE, il ne vérifiera pas vos messages car vous devez en insérer un code de récupération crypté spécial. C'est le moyen le plus fiable d'empêcher le piratage des messages LINE.

Authentification à deux facteurs

Il s'agit d'une méthode de sécurité qui nécessite une authentification à deux facteurs. Vous pouvez mettre à jour votre compte vers une authentification à deux facteurs, permettant aux utilisateurs de se protéger contre quelqu'un d'autre utilisant votre compte. C'est une connexion bidirectionnelle. Tout d'abord, vous devez entrer votre mot de passe et Le code de vérification que le système a envoyé à votre appareil mobile. Si un pirate informatique accède à votre compte, vous serez informé que votre compte est utilisé depuis un autre appareil.

Inférence

Donc logiciel gratuit des tiers a rendu la vie des gens plus pratique. Avec l'aide de mSpy et d'autres applications de piratage LINE, vous pouvez pirater votre compte LINE sans même le savoir. Vous pouvez également profiter de ses meilleures fonctionnalités. Bien que le piratage soit un acte illégal, le piratage éthique est un processus légal de piratage ou d'espionnage du compte de quelqu'un. Nous devons rester à l'intérieur Limite du consentement pour pirater des messages ou des comptes LINE.